1. Настройки на Cisco ACS 5.8

- Добавить WSA как AAA клиента, протокол RADIUS

- Создать Authorization Profile, в нем добавить RADIUS Attribute - Class 25 с именем пользователя.

Можно создать два профиля - один для администраторов, второй с правами Read-Only.

Каждого пользователя необходимо добавить в этом профиле.

-Создать правило в Access Policy

На этом настройки на ACS закончены. В данном случае Identity в ACS мапятся на конкретные группы в AD.

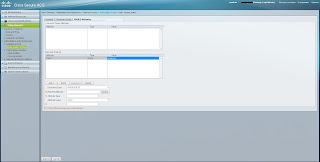

2. Настройки в Cisco WSA, Для ESA тоже самое.

Настройки показаны на скриншоте:

Sustem Administration - Users - External Authentication.

На этом настройки закончены.