1. Настройка Cisco ISE

В данном примере используется версия 1.1.3

LWA используется когда у пользователя нет 802.1x клиента (supplicant).

Создать группу для коммутаторов: Wired

Administration - Network Resources - Network Device Groups - Groups - All Device Types

Добавить коммутатор в хранилище и прикрепить к группе Wired

Administration - Network Resources - Network Devices

Из обязательных полей для заполнения: Name, IP Address, Device Type, Authentication Settings (Shared Secret)

Создать Identity Group, в которую будут входить пользователи: web-auth-lwa

Administration - Identity Management - Groups - User Identity Groups

Добавить пользователя guest и прикрепить его к группе web-auth-lwa

Administration - Identity Management - Identities - Users

Добавить Downloadable ACL: guest-lwa-DACL

Policy - Policy Elements - Results - Authorization - Downloadable ACLs

Добавить Authorization Profile: guest-lwa-profile

Policy - Policy Elements - Results - Authorization - Authorization Profiles

В нем указать DACL Name, который мы создали выше, VLAN и ставим метку у Web Authentication (Local Web Auth)

Создать Authorization Policy для пользователей, входящих в нашу группу

Policy - Authorization

Создать Identity Source Sequence: LOCAL_AD

Учетная запись для пользователя может быть в локальной базе или например в AD. Чтобы ISE искал учетку и там и там мы и создаем Identity Source Sequence.

Administration - Identity Management - Identity Source Sequence

В настройках Policy - Authentication в Default Rule указать созданную Identity Source Sequence в качестве базы для поиска пользователей

2. Настройка коммутатора

К настройкам, которые были указаны в cisco-ise-wired-8021x-with-local добавить следующие настройки:

aaa accounting auth-proxy default start-stop group radius

Включить Web аутентификацию на коммутаторе

ip admission name WEBAUTH proxy http

Настроить ACL для трафика, который не будет перехватываться коммутатором

ip access-list extended WEBAUTH

permit udp any eq bootpc any eq bootps

permit udp any any eq domain

Настроить профиль для клиентов, у которых нет 802.1x сапликанта.

fallback profile WEBAUTH_PROFILE

ip access-group WEBAUTH in

ip admission WEBAUTH

Включить HTTP сервер

Коммутатору необходим HTTP севрер, чтобы аутентифицировать пользователя на своей странице. HTTPS сервер поднимается по необходимости.

ip http server

ip http secure-server

Настроить интерфейс

interface GigabitEthernet1/0/5

authentication event fail action next-method

authentication order dot1x mab webauth

authentication priority dot1x mab webauth

authentication fallback WEBAUTH_PROFILE

mab

3. Проверка

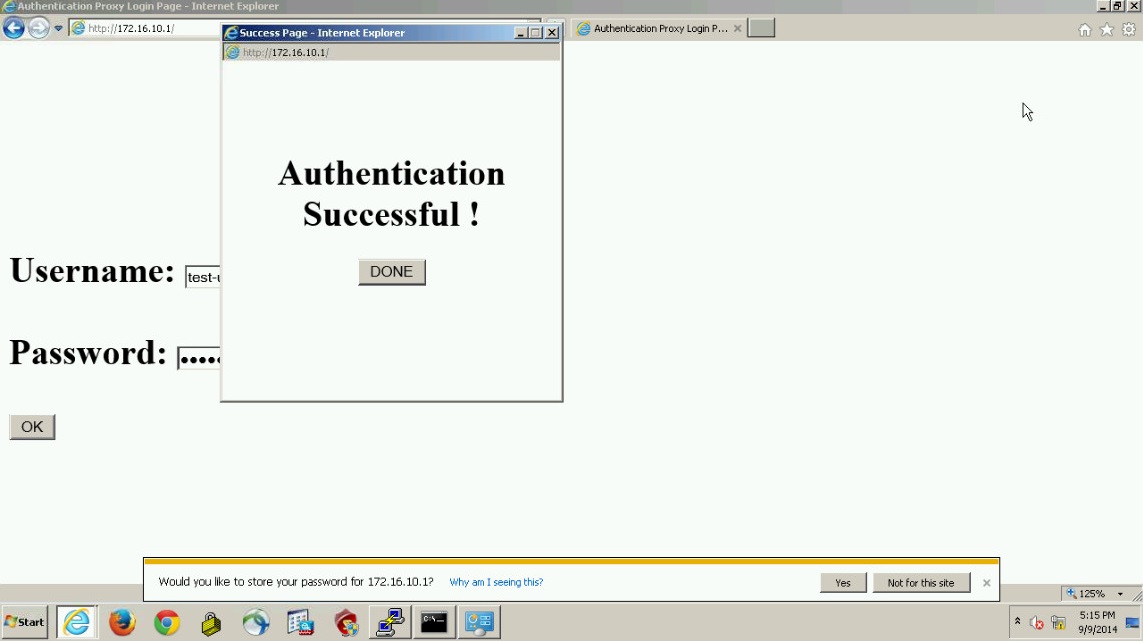

На клиенте открыть браузер и зайти на любую страницу. Будет открыта страница для аутентификации

В данном примере используется версия 1.1.3

LWA используется когда у пользователя нет 802.1x клиента (supplicant).

Создать группу для коммутаторов: Wired

Administration - Network Resources - Network Device Groups - Groups - All Device Types

Добавить коммутатор в хранилище и прикрепить к группе Wired

Administration - Network Resources - Network Devices

Из обязательных полей для заполнения: Name, IP Address, Device Type, Authentication Settings (Shared Secret)

Создать Identity Group, в которую будут входить пользователи: web-auth-lwa

Administration - Identity Management - Groups - User Identity Groups

Добавить пользователя guest и прикрепить его к группе web-auth-lwa

Administration - Identity Management - Identities - Users

Добавить Downloadable ACL: guest-lwa-DACL

Policy - Policy Elements - Results - Authorization - Downloadable ACLs

Добавить Authorization Profile: guest-lwa-profile

Policy - Policy Elements - Results - Authorization - Authorization Profiles

В нем указать DACL Name, который мы создали выше, VLAN и ставим метку у Web Authentication (Local Web Auth)

Создать Authorization Policy для пользователей, входящих в нашу группу

Policy - Authorization

Создать Identity Source Sequence: LOCAL_AD

Учетная запись для пользователя может быть в локальной базе или например в AD. Чтобы ISE искал учетку и там и там мы и создаем Identity Source Sequence.

Administration - Identity Management - Identity Source Sequence

В настройках Policy - Authentication в Default Rule указать созданную Identity Source Sequence в качестве базы для поиска пользователей

2. Настройка коммутатора

К настройкам, которые были указаны в cisco-ise-wired-8021x-with-local добавить следующие настройки:

Настроить AAA

aaa authentication login

NOLOGIN none

line con 0

login authentication NOLOGIN

!

aaa authentication login

default group radius

aaa authorization auth-proxy

default group radiusaaa accounting auth-proxy default start-stop group radius

Включить Web аутентификацию на коммутаторе

ip admission name WEBAUTH proxy http

Настроить ACL для трафика, который не будет перехватываться коммутатором

ip access-list extended WEBAUTH

permit udp any eq bootpc any eq bootps

permit udp any any eq domain

Настроить профиль для клиентов, у которых нет 802.1x сапликанта.

fallback profile WEBAUTH_PROFILE

ip access-group WEBAUTH in

ip admission WEBAUTH

Включить HTTP сервер

Коммутатору необходим HTTP севрер, чтобы аутентифицировать пользователя на своей странице. HTTPS сервер поднимается по необходимости.

ip http server

ip http secure-server

Настроить интерфейс

interface GigabitEthernet1/0/5

authentication event fail action next-method

authentication order dot1x mab webauth

authentication priority dot1x mab webauth

authentication fallback WEBAUTH_PROFILE

mab

3. Проверка

На клиенте открыть браузер и зайти на любую страницу. Будет открыта страница для аутентификации